12.09.2017 - Pre ICO

01.11.2017 - Gaming Prototypes

04.11.2017 - Start ICO

09.12.2017 - Desktop Wallet

10.12.2017 - End ICO (~ $170k Escrow) at the price of bitcoin 20k

14.12.2017 - MainNet SmartHoldem, coin distribution

18.12.2017 - Community Forum

20.12.2017 - PaperWallet

21.12.2017 - Full Nodes Git

26.12.2017 - Vote Consensus BlockChain

27.12.2017 - NODE-A MacOS

28.12.2017 - Bounty Payments

04.01.2018 - SmartHoldem API

19.01.2018 - Autoinstaller NODE-A

12.02.2018 - Updates

19.02.2018 - Updates

25.02.2018 - Unity3D SmartHoldem

06.03.2018 - New BlockExplorer, Lib API js

13.03.2018 - Updates

18.03.2018 - Old blockexplorer

27.03.2018 - New Web-Site, new RoadMap

28.03.2018 - SmartHoldem Improvement Proposals (SHIPS)

03.04.2018 - Online-Wallet

04.04.2018 - Function - message to transaction

13.04.2018 - Update Desktop Wallet 1.0.0

15.04.2018 - SmartHoldem API Wrapper

16.04.2018 - SmartHoldem Faucet

17.04.2018 - Update Desktop Wallet 1.0.1

17.04.2018 - Message Signature

18.04.2018 - Update Desktop Wallet 1.0.2

19.04.2018 - Update Desktop Wallet 1.0.3

20.04.2018 - NetworkMonitor HTML

26.04.2018 - Local PaperWallet Generator

27.04.2018 - Dev Explorer

28.04.2018 - DEV Faucet

29.04.2018 - Docs API Wrapper

30.04.2018 - FullNode-A v0.1.2 Update

02.05.2018 - Map NODES-A realtime

18.05.2018 - Refactoring sthjs-wrapper NPM

21.05.2018 - Node-A 0.1.3

01.06.2018 - Decentralized Exchange XBTS

10.06.2018 - Russian web-site SmartHodlem

20.06.2018 - SmartHoldem QR-CODE GIT NPM

21.06.2018 - Desktop Wallet 1.1.0 big update

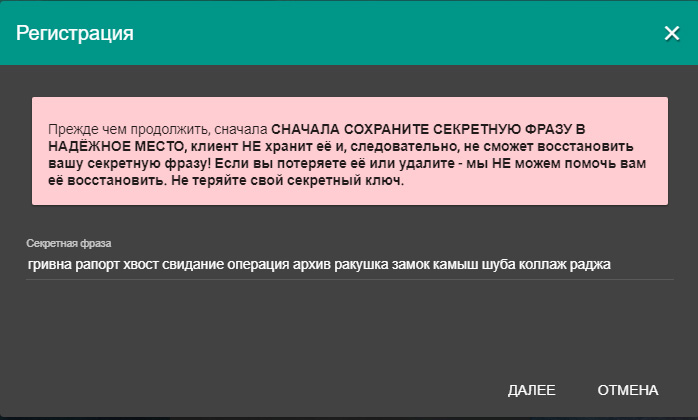

22.06.2018 - First in the world Russian BIP39

25.07.2018 - Trading volume & price statistics from XBTS 24 hours on the site https://smartholdem.io

13.12.2018 - Rewarder Vote Delegate https://github.com/smartholdem/rewarder

14.05.2019 - Delegate Registration Fee up = 55 000 STH

18.05.2019 - Spam Detector & Deterministic Filter (Prepared to Gaming Client)

01.07.2019 - Hasher tool available on google store

17.08.2019 - Open Beta Heads or Tails Game

20.08.2019 - DEX Games portal https://dexgames.net

23.08.2019 - RU, EN, CN Localization on DEX Games

24.08.2019 - Paper Wallet App SmartHoldem & more other coins

26.08.2019 - SmartHoldem Available on Wallet Validator tool git npm & more other coins

28.08.2019 - Add 2FA on community forum

11.09.2019 - Full upgrade servers side infrastructure

29.11.2019 - Poker Room beta (close testing)

30.11.2019 - Available address for burn STH coins STHsmartHoLdemBurnAddrHereXXXmUW7f

27.02.2020 - Online Wallet v1.0 available https://smartholdem.io/#/wallet

08.03.2020 - Mobile Wallet available

09.03.2020 - Desktop Wallet Linux v1.0.0

24.03.2020 - Desktop Wallet update v1.0.1

27.03.2020 - SyboriteX project - Secured operations

15.04.2020 - AntiBounty SMM Service https://smartholdem.io/#/antibounty

25.04.2020 - SmartHoldem mirror in onion http://sthcoinbqnetlagg.onion (use https://www.torproject.org/download/tor/)

08.05.2020 - AntiBounty Affiliate

11.05.2020 - Add RU Localization on main web site

12.05.2020 - AntiBounty Add Likes

16.05.2020 - MoneyTree Game & GM Game Asset

26.09.2020 - Rewarder v2 & Global Stats

25.12.2020 - SmartHoldem Decentralized Poker

28.04.2021 - SmartHoldem DeFi & Multiwallet https://app.xbts.io/#/pools

15.08.2021 - SmartHoldem STH is live on Binance Dex STH/BUSD

07.02.2022 - STH доступен как cross-chain актив в сетях ETH, HECO, BSC, BNB, WAVES

07.03.2022 - STH торгуется в DeFi & DEX HECO (MDEX), ETH (Uniswap), BSC (Pancake), BNB (BinanceDEX), WAVES DEX

09.05.2022 - SmartHoldem набирает лучшую ликвидность в XBTS DeFi https://app.xbts.io/#/pools

06.07.2022 - Smart2FA https://github.com/technologiespro

01.08.2022 - SmartHoldem в Nomics https://nomics.com/assets/sth-smartholdem

08.08.2022 - The most accurate and up-to-date exchange rates for STH against other coins have been added to the wallet, based on DeFi liquidity pools https://app.xbts.io

11.08.2022 - Improved exchange rate accuracy for USD and RUB/STH exchanges linked to DeFi

11.08.2022 - irect exchange has been added to the blockchain wallet ETC > STH

19.09.2022 - Direct exchange has been added to the blockchain wallet BCH > STH

03.10.2022 - Uniswap v3 pool STH/USDT https://app.uniswap.org/#/pool/329546

21.01.2023 - A new and improved version of the paper wallet generator for popular crypto coins is available at https://paperw.top

An online demo version is available at https://online.paperw.top

14.02.2023 -Open launch of two neural networks, with access via Telegram in test mode, 1 - for generating images, 2nd for answering any questions and processing natural languages, recognition and generation of synthetic voice in combination with a smart language model are planned as one of the services based on the SmartHoldem platform

15.03.2023 - SmartHoldem listing Xeggex STH/USDT, STH/DOGE, Pool STH/USDT Coinpaprika

01.08.2023 - Real Stress Test new blockchain, 5.5 billion transactions per day

29.08.2023 - Full core blockchain upgrade

13.09.2023 - airdrop telegram upgrade "money:sthaddress"

06.10.2023 - realease new blockchain wallet https://wallet.smartholdem.io/

11.10.2023 - A new bridge has been added XBTS DEX (BitShares)<>SmartHoldem Wallet

30.10.2023 - New platform website https://smartholdem.io/

20.11.2023 -Updating your wallet v1.2.2 https://wallet.smartholdem.io/

01.12.2023 - Building a DEX bridge to native EOS, USDT on the EOS network

02.12.2023 - A decentralized, resilient cloud storage solution for public video hosting starting from 100 TB, based on the DRAID2 ZFS architecture.

02.12.2023 - Smartholdem.io's main website engine has been updated to become multilingual and support search engine indexing.

07.12.2023 -Forum engine update and new server to integrate future features

21.01.2024 -A multilingual, updatable SmartHoldem knowledge base has been created and upon completion will be transformed into a neural network as a smart assistant

30.01.2024 -Wallet update v1.2.3. Added crypto signature generation and verification based on the Schnorr scheme

02.02.2024 - начато тестирование генерации песен с помощью нейросети https://t.me/smartholdem/134673 или в youtube

07.02.2024 - The neural network's understanding of image drawing has been improved. Simply write "bot draw beautiful art" and that's it. No complex parameters or knowledge of other languages are required, meaning natural language processing is running under the hood. The advanced version with img {prompt} remains unchanged.

08.05.2024 - Web site SmartHoldem total upgrade https://smartholdem.io

05.07.2024 - Heads or Tails blockchain game available in telegram

10.07.2024 - SmartHoldem listing announce on TooBit.com exchange

14.10.2024 - New Road Map

14.11.2024 - SmartHoldem (STH) IS Listed on DexTrade Exchange

21.11.2024 - Запуск play-to-earn игры Smart Blocks

01.12.2025 - Affiliate program for the game Smart Blocks

02.12.2025 - Paid tasks in the gameSmart Blocks

25.12.2024 - Coin validator module update https://www.npmjs.com/package/wallet-validator

20.01.2025 - Smart Blocks game update: adding periodic payments to STH, adding current month's leaders, adding Russian-language sections

24.01.2025 - Website update https://smartholdem.io/about-blockchain

25.01.2025 - Update Express API SmartHoldem https://github.com/smartholdem/sth-api-express ( https://api.smartholdem.io/stats)

01.06.2025 - https://t.me/sthhubbot

01.07.2025 - Millionaire game https://t.me/sthgamesbot/millionaire

02.07.2025 - Heads/Tails game telegram https://t.me/SHHTG_bot/start

03.07.2025 - Sweet Merge fungame telegram https://t.me/sthgamesbot/sweetmerge

04.07.2025 - Battleship game telegram https://t.me/sthgamesbot/battleship

05.07.2025 - Smart 2FA opensource app telegram https://t.me/sthhubbot/fa2

06.07.2025 - DeFi in telegram https://t.me/xbtsdex_bot/defi

07.07.2025 - SmartHoldem Wallet telegram https://t.me/smartholdem_bot/wallet

08.07.2025 - HASHER tool https://t.me/sthhubbot/hasher

09.07.2025 - Paper Wallet https://t.me/sthhubbot/paperwallet

10.07.2025 - STH in TON Chain

11.07.2025 - STH in DeDust DeFi listing pools USDT/STH & TON/STH

20.09.2025 - SmartHoldem Wallet Desktop Release

22.09.2025 - Vanity STH address generator console

23.09.2025 - Vanity STH address generator UI Wallet

25.09.2025 - Decentralized swap STH/USDT in SmartHodlem Wallet see more changelog

20.10.2025 - Big update wallets https://github.com/smartholdem/wallet-pro/releases/tag/1.2.19

02.12.2025 - Steganography Tool EN RU ZH

02.12.2025 - Wallet update v1.2.20